https://www.ikarussecurity.com/wp-content/uploads/2025/06/OWASP-Top-10.jpg

166

304

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

IKARUS2025-06-18 14:25:302025-06-20 10:38:30OWASP Top 10 für LLMs: Neue Sicherheitsherausforderungen durch KI

https://www.ikarussecurity.com/wp-content/uploads/2025/06/OWASP-Top-10.jpg

166

304

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

IKARUS2025-06-18 14:25:302025-06-20 10:38:30OWASP Top 10 für LLMs: Neue Sicherheitsherausforderungen durch KICyberattacken auf Infrastruktur-, Produktions- und Versorgungssysteme sind besonders in Krisenzeiten eine reale Bedrohung, die uns alle betreffen können. „Durch die weltweite Covid19-Krise wurden Computersysteme in relativ kurzer Zeit recht pragmatisch für Remote Working zugänglich gemacht“, warnt Herbert Dirnberger, Industrial Cyber Security Experte bei IKARUS: „Auch industrielle Steuerungssysteme könnten derzeit zu einfach über das Internet erreichbar sein.“

Operational Technology (OT, auch Betriebstechnik genannt) ist eine eigene Kategorie von Computer- und Kommunikationssystemen zur Verwaltung, Überwachung und Steuerung industrieller Abläufe. IoT-Security meint die Absicherung und Kontrolle „intelligenter“ Geräte, die in operative Netzwerke eingebunden werden.

OT-Security in der Praxis: zwischen best practise und rookie mistakes

In einem Wasserwerk in Florida/USA wurde Anfang 2021 durch die Manipulation von Steuerungssystemen eine erhöhte Menge an Säure in das allgemeine Wasserversorgungssystem freigesetzt. Die Störung wurde rechtzeitig entdeckt und niemand verletzt. Sie gibt jedoch zu denken – auch weil sie demonstriert, dass nicht nur technisch ausgereifte Attacken erfolgreich sein können, sondern Sicherheit auch im Bereich der OT an Nachlässigkeit, fehlender Compliance oder menschlichen Fehlern scheitern kann.[1] Dass ein Angriff fatal wäre, führt nicht automatisch zu stärkeren Maßnahmen.

„Viele der Angriffe sind nicht zielgerichtet und es trifft sehr oft Produktionsunternehmen, die das Thema noch nicht ernst genug nehmen“, so Herbert Dirnberger. Das Bewusstsein für die Notwendigkeit von OT-Schutzmaßnahmen sei in den letzten Jahren stark gewachsen. Jetzt müssen den Worten Taten folgen und die ersten konkreten Schritte gesetzt werden: „Es muss einiges zusammenspielen, damit solche Cyber Security Vorfälle entstehen können. Oft liegt es an nicht vorhandenen Vorgaben, fehlenden Sicherheitsmaßnahmen, nicht richtig funktionierender Technologie und dem Faktor Zeit.“

Defense in Depth: OT-Security sinnvoll geplant und gelebt

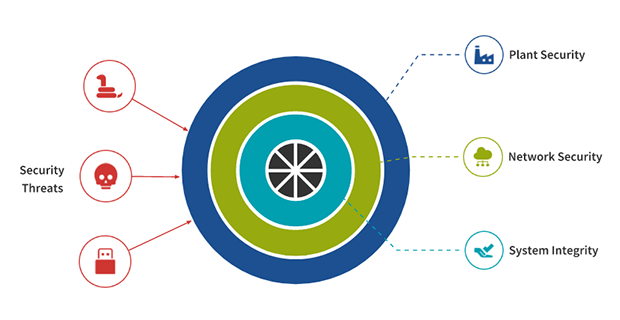

Die Entwicklung der OT-Security geht in Richtung Normierung der Security-Anforderungen. Das Defense in Depth Schutzkonzept ist ein wesentlicher Bestandteil von Normen wie der IEC 62443, die heute als gelebte Praxis in der kritischen Infrastruktur, in Produktionsprozessen, Logistik und weiteren Betriebsprozessen der OT angewendet werden. Sicherheit wird dabei in drei Layern ausgerollt.

Abbildung 1: Defense in Depth: ein Multi-Layer-Konzept zur Absicherung industrieller Anlagen (© Herbert Dirnberger)

Plant Security umfasst anlagenweite Maßnahmen wie Security-Richtlinien und den physischen Schutz der Geräte.

Network Security beinhaltet die sichere Kommunikation innerhalb der Anlage, aber auch über Remote-Zugriff sowie die Mirco-Segmentation der Netzwerkbereich mit Firewalls.

System Integrity beschreibt operative Maßnahmen und Stellschrauben wie System Hardening, Patch Ability, Malware Protection, Access Control and User Management, Security Logging and Monitoring sowie Backup and Restore.

Eine große Herausforderung am Defense in Depth-Konzept liegt darin, dass es nicht vom Anlagenbesitzer alleine umzusetzen ist. Alle Stakeholder, die potenzielle Schwachstellen in das Gesamtsystem einbringen, müssen ihren Anteil beitragen: Betreiber, Dienstleister und Systemintegratoren schließen Einfallstore durch Passwort- und Account-Missmanagement, während Produktzulieferer hardgecodete Passwörter und Elevation of privileges unterbinden.

Ohne klare Richtlinien, Kontrolle und Awareness geht es nicht

Ein Beispiel aus der Praxis ist das Vier-Augen-Prinzip, das auch bei Remote Access Services anzuwenden ist: „Sichere Fernwartungen finden ausschließlich on Demand von der Betriebsmannschaft und immer unter mindestens vier Augen statt“, so Herbert Dirnberger: „Der VPN-Zugang ist nur offen, wenn er tatsächlich gebraucht wird, und wird zudem mit 2-Faktor-Authentifizierung gesichert. Zusätzlich werden alle relevanten Aktionen mitgeloggt.“

Der erste (!) Schritt zu einer sicheren OT-Umgebung besteht in der Risikoabschätzung. Je nach Größe und Struktur des Unternehmens ist das leichter gesagt als getan: In gewachsenen Systemen wird es zur Mammutaufgabe, alle – und nicht nur vermeintlich relevante – Assets zu identifizieren und dokumentieren. Erst wenn alle Systeme, Geräte und Protokolle sichtbar sind, kann die Gefahrenanalyse beginnen.

„Mit Technologie-Partner Nozomi Network helfen wir Betreibern, die notwendige Transparenz über das gesamte IT-/OT-Netzwerk samt Schwachstellen zu erhalten und unterstützen beim Aufbau des Defense in Depth Schutzkonzepts“, so Herbert Dirnberger: „Ein besonders Alleinstellungsmerkmal von Nozomi Guardian ist die Möglichkeit, Prozessvariablen aufzuzeichnen und bei Abweichungen Alarme auszulösen. Dieses wertvolle Feature des Nozomi OT-Security Sensors bringt volle Transparenz über den Produktionsprozess, da jede Änderung nachvollzogen werden kann.“

Mit IKARUS nutzen Sie die Partner-Technologien und Threat Intelligence von Nozomi Networks und FireEye mit lokaler Datenverarbeitung im IKARUS Rechenzentrum in Wien. Als lokaler Systemintegrator, zentraler Ansprechpartner und technisches Support-Team beraten und begleiten wir Sie außerdem tatkräftig beim Aufbau und Zusammenschluss von IT- und OT-Security und ermöglichen innerhalb von nur vier Wochen vollen Onboarding.

Lassen Sie sich jetzt beraten:

sales@ikarus.at

Tel. +43 1 58995-500

Informationen zu IT-, OT- und IoT-Security

Lesenswert:

Cyberangriffe auf Produktions-Infrastrukturen: Angriffe im Jahr 2020 verdreifacht

Tipps vom IKARUS Experten für sicheres Mobile Working