https://www.ikarussecurity.com/wp-content/uploads/2025/06/OWASP-Top-10.jpg

166

304

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

IKARUS2025-06-18 14:25:302025-06-20 10:38:30OWASP Top 10 für LLMs: Neue Sicherheitsherausforderungen durch KI

https://www.ikarussecurity.com/wp-content/uploads/2025/06/OWASP-Top-10.jpg

166

304

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

IKARUS2025-06-18 14:25:302025-06-20 10:38:30OWASP Top 10 für LLMs: Neue Sicherheitsherausforderungen durch KICyber Threat Intelligence ermöglicht CISOs und produktionsverantwortlichen IT-Leitern, mit dem Tempo der Angreifer und der Digitalisierung Schritt zu halten.

Cybercrime unterliegt einem rasanten Wandel. Angriffe adaptieren, kombinieren und variieren Zero-Day-Exploits, Malware, Phishing, Man-in-the-Middle und Denial-of-Service-Attacken nach Bedarf. Die Akteure passen sich zudem laufend an technische und gesellschaftliche Entwicklungen an, agieren global vernetzt und wechseln dynamisch den Fokus auf die lukrativsten Bereiche.

Unterschiedliche Auswirkungen von Cyber-Angriffen auf IT und OT

Der Sammelbegriff Operational Technology (OT) bezieht sich sowohl auf Hardware als auch Software zur Überwachung und Steuerung von Industrieanlagen, Prozessen und wichtigen Einrichtungen wie Umweltsteuerungen oder Zutritts- und Überwachungssystemen. Das industrielle Internet der Dinge (Industrial IoT oder IIoT) meint vernetzte Sensoren, Instrumente und smarte Geräte oder Gegenstände. Industrial IT verbindet die Automatisierungsnetzwerke in der Industrie mit den IT-Strukturen. Während bei Vorfällen mit herkömmlichen IT-Systemen meist „nur“ digitale Daten betroffen sind, steuern und kontrollieren OT- und IoT-Geräte auch Systeme in der physischen Welt. Mit ihnen steht und fällt die Sicherheit kritischer Infrastrukturen.

Die Angriffe auf OT Hard- und Software steigen und entwickeln sich rasch weiter. Das Geschäft lohnt sich: Steuerungssysteme, Prozessleittechnik und Gebäudeautomation bieten durch die Anbindung an das Internet neue Angriffspunkte. Die meisten Industrieunternehmen haben bereits mehr Netzwerkteilnehmer in der OT als in der IT. Die Auswirkungen von OT-Sicherheitsvorfällen reichen von der unmittelbaren Unterbrechung von Prozessen, z. B. dem Herunterfahren einer Anlage, bis hin zur beeinträchtigten Integrität von Industrieumgebungen mit der Gefahr, dass Menschen und Ressourcen zu Schaden kommen.

Zunahme der Bedrohungsszenarien für OT-Systemen erwartet

Laut dem Analysehaus Gartner werden es Cyberkriminelle bis 2025 schaffen, diese operativen Technologieumgebungen in Unternehmen als Waffe einzusetzen, um Menschen erfolgreich zu verletzen. [1]

Ein aktuelles Beispiel, bei dem die Produktion stark beeinträchtigt wurde, ist der Cyberangriff auf den oberösterreichischen Motorenhersteller Rotax im August 2022. [2] Von einem Ransomware-Angriff auf die Colonial Pipeline in USA 2021 waren Millionen Menschen betroffen. Die potenziellen Auswirkungen unsicherer OT-Systeme reichen weit. Sie verdeutlichen die Priorität, IT- und OT-Netzwerke richtig zu segmentieren und gut abzusichern. Gartner schreibt dazu: „In Betriebsumgebungen sollten sich Sicherheits- und Risikomanagementverantwortliche mehr Gedanken über reale Gefahren für Mensch und Umwelt machen als über Informationsdiebstahl.“ Das Analysehaus nennt drei Hauptmotivationen für Sicherheitsvorfälle in OT-Systemen: tatsächlicher Schaden, kommerzieller Vandalismus (verminderte Leistung) und Rufschädigung.

Risiken bestehen aber auch im internen Betrieb: Einfache Konfigurationsfehler, Bugs, manuelle Eingriffe und vor allem schlecht koordinierte Pentretationstests in diesen Umgebungen können zu Sicherheitsvorfällen führen, die Qualitätseinbußen, Produktionsstillstände und ungewollte Data Leaks hervorbringen.

Schnellere Entdeckung und Abwehr von Angriffen durch Threat Intelligence

Im Bereich der Cybersicherheit gilt man als umso besser vorbereitet, je mehr über potenzielle Bedrohungen bekannt ist. Threat Intelligence vernetzt mehrere Informationsquellen und Ereignisse. Dazu gehören Bedrohungsgattungen, Grundfunktionen, das Vorgehen von Bedrohungsakteuren, die Struktur von Exploits, Malware, Schwachstellen oder die Kennzahlen von Sicherheitsverstößen. [3]

Threat Intelligence verwendet diese übergeordneten evidenzbasierten Informationen über Cyberangriffe, die zuvor von Expert*innen für Cybersecurity geordnet und aufbereitet wurden. Sämtliche Daten werden in einen Zusammenhang gebracht, um optimale Prävention und schnelle Reaktionen auf Sicherheitsvorfälle zu ermöglichen. So können auch neue Muster sichtbar gemacht und erkannt werden, und die Cyberabwehr bleibt nicht auf rein reaktive Maßnahmen beschränkt.

Der Einsatz von Threat Intelligence für OT bringt auch beim Schutz industrieller Umgebungen und kritischer Infrastrukturen überzeugende Vorteile: Neben gezielten Manipulationen werden dadurch auch klassische Bedrohungen wie Ransomware in Echtzeit erkannt und abgewehrt. Zusammen mit dem Defense-in-Depth-Konzept und der interaktiven Netzwerkvisualisierung zählt die Echtzeit-Erkennung von Bedrohungen und Anomalien durch Threat Intelligence zu den Best Practices der OT-Security.

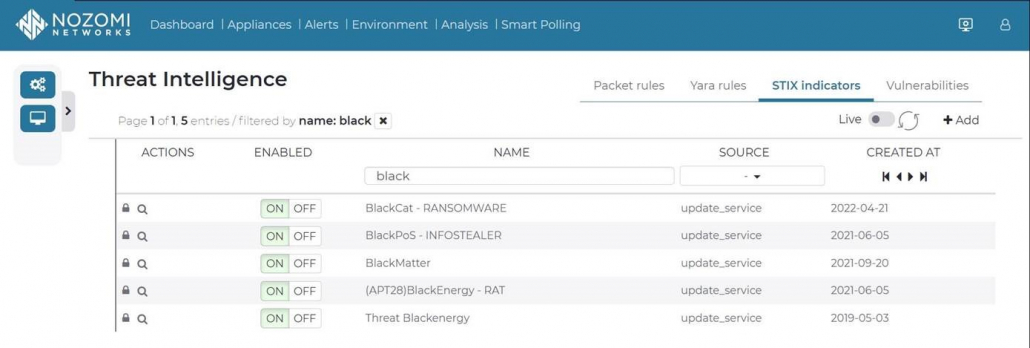

Praxisbeispiel – Screenshot Nozomi Guardian: Durch die integrierte Threat Intelligence schützen Nozomis OT-Security-Sensoren effektiv gegen Ransomware und andere Bedrohungen.

Learnings und Empfehlungen für OT-Systeme

Threat Intelligence kann die Sicherheitsmaßnahmen von Unternehmen auf allen Ebenen deutlich verbessern. Gut aufbereitetes und kontextualisiertes Wissen über Cyberbedrohungen, Angreifer und Methodik bildet das Fundament. Diese abstrahierten Informationen ermöglichen eine starke Abwehr sowie proaktive Präventionsmaßnahmen. Industrielle Systeme und kritische Infrastrukturen profitieren von aktuellen Bedrohungs- und Schwachstelleninformationen, um fortgeschrittene Bedrohungen und Cyberrisiken im Früh- und Spätstadium zu erkennen und durch OT- und IoT-Schwachstellenbewertung angriffsgefährdete Anlagen zu identifizieren.

Leseempfehlungen:

Defense in Depth: Multi-Layer-Ansatz für gelebte OT-Security

Schutz vor BlackCat-Ransomware

Echtzeit-Schutz vor Ransomware BlackMatter

Quellen: