https://www.ikarussecurity.com/wp-content/uploads/2026/02/BSI-DSZ-BSZ-0021-2025_IT-Sicherheitszertifikat12018.png

753

752

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

IKARUS2026-02-02 16:07:222026-02-02 16:09:46BSI-zertifizierter EDR-Agent in HarfangLab Guard feat. IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2026/02/BSI-DSZ-BSZ-0021-2025_IT-Sicherheitszertifikat12018.png

753

752

IKARUS

https://www.ikarussecurity.com/wp-content/uploads/2025/02/IKARUS-Security-Software-4-1.png

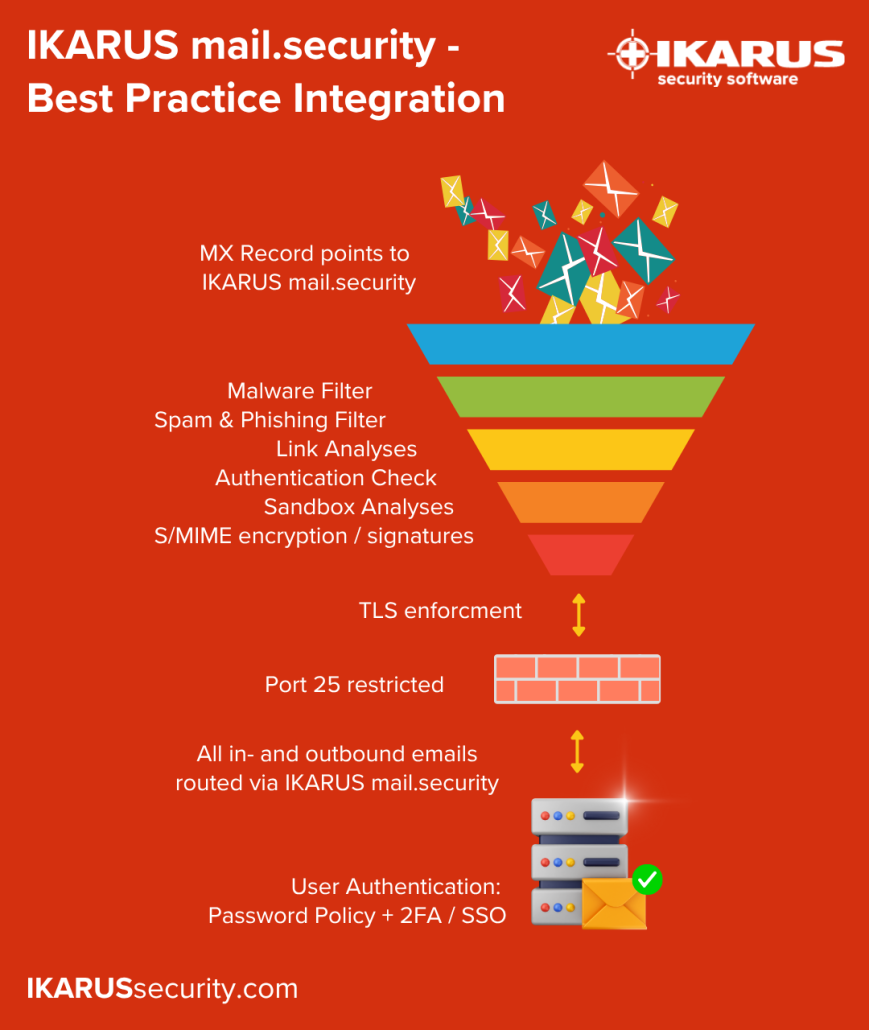

IKARUS2026-02-02 16:07:222026-02-02 16:09:46BSI-zertifizierter EDR-Agent in HarfangLab Guard feat. IKARUSObwohl ein Unternehmen eine zuverlässige E-Mail-Security-Lösung nutzte, tauchten immer wieder unerwünschte E-Mails in den Postfächern auf. Nach einer kurzen Untersuchung war die Ursache schnell gefunden: Port 25 war in der Firewall nicht eingeschränkt.

Angreifer konnten E-Mails am Gateway vorbei direkt an den internen Mailserver zustellen – die Filterung wurde komplett umgangen. Die Folge: Unerwünschte E-Mails und Angriffsversuche landeten trotz integrierter Sicherheitslösung.

Dieses Praxisbeispiel zeigt: Nur wenn Firewall und E-Mail Security nahtlos zusammenspielen, ist die E-Mail-Kommunikation wirklich geschützt.

Rolle der Firewall

Die Firewall ist der „Türsteher“ des Netzwerks. Sie kontrolliert, welche Verbindungen von außen hereindürfen und welche internen Systeme nach außen kommunizieren dürfen.

Eingehende Firewall-Regeln:

- Stellen sicher, dass keine E-Mail den Mailserver direkt erreicht und die Mail Security umgeht.

- Best Practice: SMTP-Verbindungen zum Mailserver sind nur vom Mail Security Gateway erlaubt. Direkter Zugriff aus dem Internet wird konsequent geblockt.

Ausgehende Firewall-Regeln:

- Verhindern, dass kompromittierte Systeme im internen Netz unbemerkt E-Mails direkt ins Internet versenden.

- Best Practice: SMTP (Port 25) darf ausschließlich vom Mailserver nach außen genutzt werden. Alle anderen Systeme müssen blockiert sein.

Rolle der E-Mail Security

Das E-Mail-Gateway filtert und prüft jede E-Mail, bevor sie den internen Mailserver erreicht:

- Spam-, Phishing- und Malware-Filterung

- URL Defence

- Durchsetzung von Richtlinien

- TLS-Verschlüsselung für sichere Übertragung

Typische Fehler in der Praxis

-

Port 25 für alle offen

Port 25 ist der klassische SMTP-Port für den Mailverkehr zwischen Mailservern im Internet. Bleibt er ungeschützt für interne Clients oder Systeme offen, entstehen gleich mehrere Risiken:

- Umgehung der Mail Security: Angreifer oder kompromittierte Systeme können Mails direkt an externe Empfänger oder den internen Mailserver schicken – ohne Prüfung auf Bedrohungen.

- Missbrauch für Spam-Versand: Schadsoftware auf einem Client kann Port 25 nutzen, um Spam oder Malware massenhaft zu versenden. Die Unternehmens-IPs landen dann schnell auf Blacklists.

- Direkte Angriffe auf interne Mailserver: Offene Ports ermöglichen Angreifern, die Mail Security komplett zu umgehen und gezielt Schwachstellen im Mailserver auszunutzen.

Best Practice: Port 25 darf nur für das Mail Security Gateway geöffnet sein. Alle anderen Systeme müssen blockiert werden.

-

MX-Records falsch gesetzt

Die MX-Einträge im DNS legen fest, wohin E-Mails für eine Domain zugestellt werden. Zeigen sie nicht ausschließlich auf das Mail Security Gateway, können externe Absender Mails direkt an den internen Mailserver schicken – am Schutz vorbei.

Best Practice: MX-Records immer so konfigurieren, dass alle eingehenden Mails aller Domains zuerst beim Gateway ankommen.

-

Clients falsch konfiguriert – Port 25 statt Submission

Viele Mail-Programme nutzen standardmäßig Port 25 für den Versand. Dieser ist aber nur für die Kommunikation zwischen Mailservern gedacht. Für Clients gibt es eigene, abgesicherte Ports:

- Port 587 (Submission): offizieller Standard für das Einreichen von E-Mails durch Clients, Verschlüsselung über STARTTLS.

- Port 465 (SMTPS): Submission über eine direkt verschlüsselte Verbindung (SSL/TLS).

Wenn Clients stattdessen über Port 25 senden, besteht die Gefahr, dass die Verbindung zum eigenen Mailserver unverschlüsselt erfolgt – vertrauliche Daten oder Zugangsdaten könnten mitgelesen werden. Zudem fehlt häufig die notwendige Authentifizierung, wodurch Missbrauch und Angriffe erleichtert werden.

Best Practice: Alle Clients müssen so konfiguriert sein, dass sie immer über Submission (587 oder 465) mit dem eigenen Mailserver kommunizieren. Von dort wird der Mailverkehr dann zwingend über die Mail Security weitergeleitet.

-

TLS nicht erzwungen

Ohne TLS-Verschlüsselung laufen E-Mails im Klartext über das Internet. Das birgt auch zwischen E-Mail-Gateway und Mailserver gravierende Risiken:

- Abhören: Unbefugte können Inhalte mitlesen, inklusive vertraulicher Daten.

- Manipulation: Nachrichten können unterwegs verändert werden, ohne dass Sender oder Empfänger es merken.

- Identitätsdiebstahl: Zugangsdaten, Signaturen oder interne Informationen können abgefangen und missbraucht werden.

Best Practice: Mindestens TLS 1.2 erzwingen und domänenbasierte TLS-Steuerung aktiv nutzen, um unsicherer Ausweichrouten zu verhindern.

Wie Angreifer offene Ports entdecken

Cyberkriminelle scannen gezielt nach Schwachstellen in der Unternehmensinfrastruktur. Mit frei verfügbaren Tools wie nmap oder Masscan lässt sich in Sekunden prüfen, ob Port 25 (SMTP) offen ist. Auch ohne eigene Scans kann jede:r über Dienste wie Shodan.io kann nach offenen Mailservern weltweit suchen – inklusive Standort und Softwaredetails. Viele Mailserver verraten beim Verbindungsaufbau, welche Software und Version läuft („Banner Grabbing“).

Ist Port 25 nicht strikt auf das Mail Security Gateway beschränkt, können Angreifer Mails direkt an den internen Mailserver schicken – am Schutz vorbei. Spam, Phishing und Malware landen dann ungefiltert in den Postfächern.

Fazit

E-Mail-Sicherheit endet nicht mit dem Einsatz eines Gateways – sie beginnt vielmehr dort. Das richtige Zusammenspiel von Firewall und E-Mail Security sorgt dafür, dass:

- Angriffe nicht am Gateway vorbeikommen,

- Spam, Phishing und Malware zuverlässig gefiltert werden,

- gefährliche bzw. manipulierte URLs erkannt werden,

- und E-Mails vertraulich und manipulationssicher übertragen werden.

Nur wenn die Firewall konsequent Port 25 kontrolliert und TLS-Verschlüsselung durchgesetzt wird, ist Ihre E-Mail-Kommunikation zuverlässig geschützt.

Andy Wenzel

Andy Wenzel